Blogpost - Infrastructure as Code (IaC)

Infrastructure as Code (IaC) und Terrascan: Ein Leitfaden

In der heutigen schnelllebigen IT-Welt suchen Unternehmen ständig nach Möglichkeiten, ihre Infrastruktur effizienter und sicherer zu verwalten. Infrastructure as Code (IaC) hat sich als revolutionärer Ansatz etabliert, der es ermöglicht, Infrastrukturressourcen durch Code zu definieren und zu verwalten. In diesem Blogpost werden wir die Vorteile und Herausforderungen von IaC diskutieren und zeigen, wie Terrascan dazu beitragen kann, die Sicherheit Ihrer IaC-Implementierungen zu verbessern.

Durch die Automatisierung der Infrastruktur mittels Code können Sicherheitsrichtlinien und Compliance-Standards direkt in die Konfigurationsdateien integriert werden. Dies gewährleistet, dass alle bereitgestellten Umgebungen konsistent und nach den festgelegten Sicherheitsstandards konfiguriert sind. Manuelle Konfigurationsfehler, die zu Sicherheitslücken führen könnten, werden somit minimiert. IaC ermöglicht auch eine schnellere Erkennung und Behebung von Sicherheitsrisiken. Da die gesamte Infrastruktur in Code abgebildet ist, können Sicherheitsüberprüfungen und Code-Scans automatisiert werden. Tools wie Terrascan oder AWS Config können verwendet werden, um den IaC-Code auf bekannte Schwachstellen oder Compliance-Verstösse zu prüfen, bevor Änderungen in die Produktionsumgebung übernommen werden.

Zudem erleichtert IaC das Patch-Management und die Aktualisierung von Sicherheitsrichtlinien über alle Systeme hinweg. Änderungen müssen nur im Code vorgenommen werden und können dann automatisch auf alle relevanten Ressourcen angewendet werden.

Insgesamt trägt IaC dazu bei, die Sicherheitslage eines Unternehmens zu stärken, indem es konsistente, überprüfbare und automatisierte Prozesse für die Infrastrukturverwaltung bereitstellt.

Was ist Infrastructure as Code (IaC)?

Infrastructure as Code ist ein Ansatz, bei dem IT-Infrastruktur wie Netzwerke, Server und Services durch deklarativen Code definiert und verwaltet wird. Anstatt manuell Hardware zu konfigurieren oder Server aufzusetzen, können Entwickler und Systemadministratoren Skripte schreiben, die diese Aufgaben automatisieren. Dies führt zu einer konsistenteren, effizienteren und skalierbareren Infrastrukturverwaltung.

Beliebte IaC-Tools

- Terraform: Ein Open-Source-Tool von HashiCorp, das eine einheitliche Syntax zur Definition von Infrastruktur für verschiedene Cloud-Anbieter bietet.

- CloudFormation: Ein Service von AWS, der es ermöglicht, AWS-Ressourcen mittels JSON- oder YAML-Vorlagen zu definieren.

- Ansible: Ein Automatisierungstool für Konfigurationsmanagement, Anwendungsbereitstellung und Orchestrierung.

Vorteile von IaC

Automatisierung und Effizienz

Durch die Automatisierung von Infrastrukturprozessen können Unternehmen Zeit sparen und menschliche Fehler reduzieren. Skripte können mehrfach ausgeführt werden, um identische Umgebungen zu erstellen, was besonders in Test- und Produktionsumgebungen nützlich ist.

Konsistenz und Wiederholbarkeit

IaC ermöglicht es, Umgebungen konsistent zu halten. Da die Infrastruktur als Code definiert ist, können Teams sicherstellen, dass jede Bereitstellung die gleichen Parameter und Konfigurationen verwendet.

Versionierung und Zusammenarbeit

Da IaC-Dateien in Versionskontrollsystemen wie Git gespeichert werden können, ist es einfacher, Änderungen nachzuverfolgen, ältere Versionen wiederherzustellen und im Team zusammenzuarbeiten.

Herausforderungen von IaC

Komplexität

Die Verwaltung grosser IaC-Codebasen kann komplex werden. Teams müssen sicherstellen, dass der Code gut organisiert und dokumentiert ist, um die Wartbarkeit zu gewährleisten.

Sicherheitsrisiken

Fehlkonfigurationen im Code können zu Sicherheitslücken führen. Ohne geeignete Sicherheitsüberprüfungen könnten sensible Daten offengelegt oder unbefugter Zugriff ermöglicht werden.

Einführung in Terrascan

Terrascan ist ein Open-Source-Tool, das entwickelt wurde, um Sicherheits- und Compliance-Scans für IaC-Konfigurationen durchzuführen. Es analysiert Code, um potenzielle Schwachstellen zu identifizieren, bevor die Infrastruktur bereitgestellt wird.

Infrastruktur als Code: Prinzipien, Muster und Praktiken:

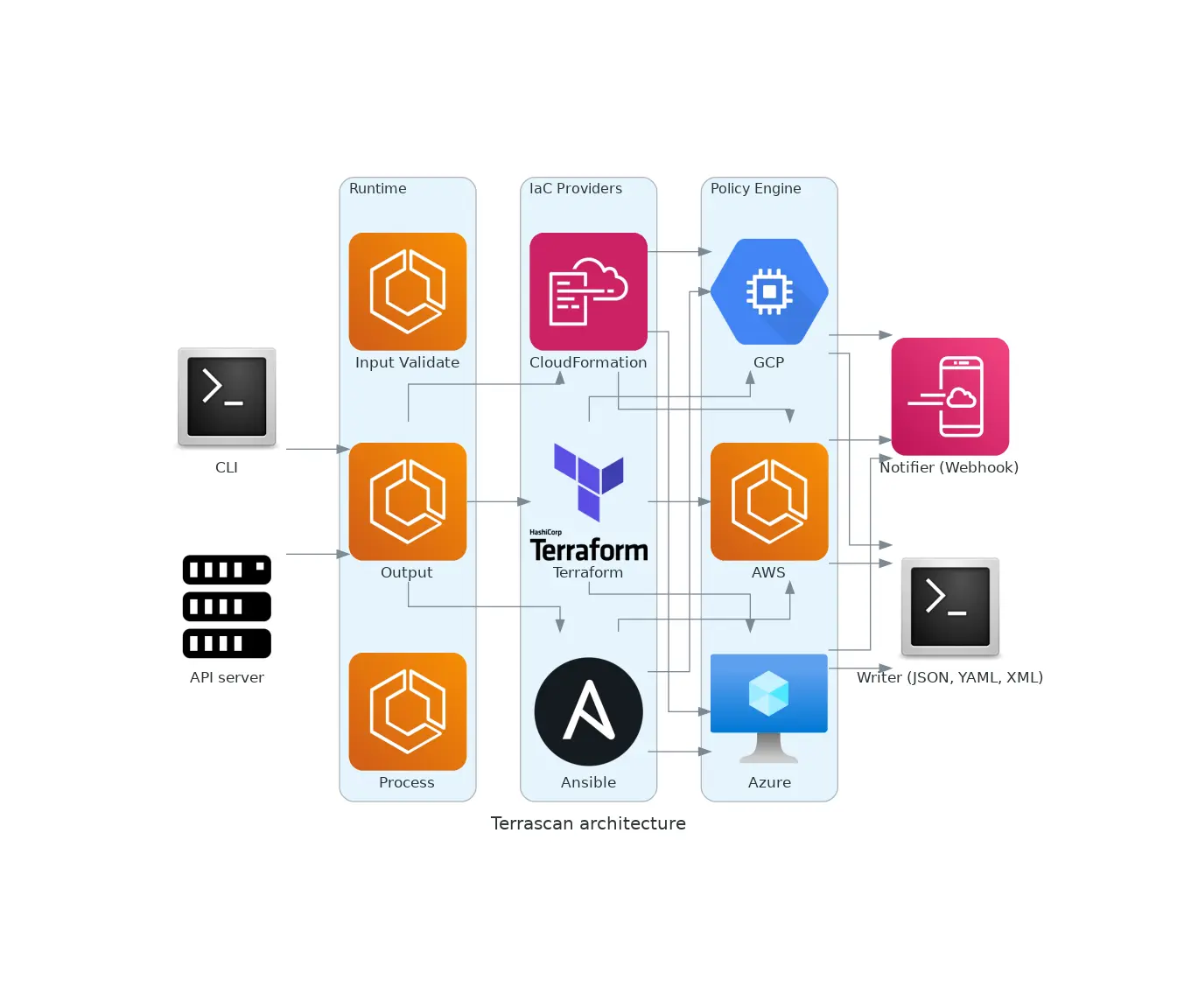

Terrascan unterstützt eine modulare Architektur, die es ermöglicht, verschiedene IaC-Plattformen und -Formate zu integrieren:

Funktionen von Terrascan

- Sicherheitsüberprüfung: Erkennt unsichere Konfigurationen wie öffentlich zugängliche S3-Buckets oder fehlende Verschlüsselung.

- Compliance-Prüfung: Überprüft Code gegen Compliance-Standards wie CIS, PCI-DSS und HIPAA.

- Integration: Kann in CI/CD-Pipelines integriert werden, um automatisierte Scans durchzuführen.

Code-Beispiele für Terrascan

1. Installation von Terrascan

# Installation via Homebrew (für macOS)

brew install terrascan

# Installation via Binary Release (für Linux)

wget https://github.com/accurics/terrascan/releases/latest/download/terrascan-linux-amd64

chmod +x terrascan-linux-amd64

sudo mv terrascan-linux-amd64 /usr/local/bin/terrascan

2. Scannen einer Terraform-Konfiguration

Angenommen, Sie haben eine Terraform-Datei main.tf, die Ihre Infrastruktur definiert.

# Ausführen des Scans

terrascan scan -t terraform -f /pfad/zu/main.tf

Terrascan analysiert die Datei und gibt einen Bericht über gefundene Sicherheitsprobleme aus.

3. Beispiel einer unsicheren Terraform-Konfiguration

resource "aws_s3_bucket" "b" {

bucket = "my-website-bucket"

acl = "public-read"

}

In diesem Beispiel ist der S3-Bucket öffentlich lesbar, was ein Sicherheitsrisiko darstellt. Terrascan würde dies erkennen und eine Warnung ausgeben.

4. Integration in eine CI/CD-Pipeline (z. B. GitHub Actions)

name: CRYPTRON Terrascan Security Scan

on:

push:

branches: [ "main" ]

jobs:

terrascan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v2

- name: Run Terrascan

uses: accurics/terrascan-action@v1

with:

iac_type: "terraform"

directory: "."

Dieser Workflow führt Terrascan jedes Mal aus, wenn Änderungen in den main-Branch gepusht werden. So werden Sicherheitsprobleme frühzeitig erkannt.

Standardmässig gibt Terrascan seine Ergebnisse in einem menschenfreundlichen Format aus. Tabelle Output Details Terrascan Violation

|

Best Practices mit Terrascan

- Regelmässige Scans: Führen Sie Terrascan regelmässig aus, um neue Sicherheitsrisiken zu erkennen.

- Anpassung von Regeln: Passen Sie die Standardregeln an die Anforderungen Ihres Unternehmens an.

- Schulung: Sensibilisieren Sie Ihr Team für die Bedeutung von Sicherheit in IaC.

Fazit

Infrastructure as Code (IaC) revolutioniert die Art und Weise, wie wir IT-Infrastruktur verwalten und bereitstellen. Anstatt Hardware und Software manuell zu konfigurieren, ermöglicht IaC die Definition von Infrastrukturkomponenten durch Code. Dies führt zu höherer Effizienz, Konsistenz und Skalierbarkeit in der Infrastrukturverwaltung.

Während IaC zahlreiche Vorteile bietet, dürfen die damit verbundenen Sicherheitsaspekte nicht vernachlässigt werden. Fehlkonfigurationen oder Sicherheitslücken im Code können gravierende Auswirkungen haben und die gesamte IT-Infrastruktur eines Unternehmens gefährden. Ohne angemessene Sicherheitsmassnahmen können automatisierte Prozesse unbeabsichtigt Schwachstellen einführen.

Hier kommen Tools wie Terrascan ins Spiel. Terrascan ist ein Open-Source-Tool, das speziell entwickelt wurde, um IaC-Konfigurationen auf Sicherheits- und Compliance-Verstösse zu prüfen. Es analysiert den Infrastrukturcode und erkennt potenzielle Schwachstellen, bevor sie in die Produktionsumgebung gelangen. So können Probleme behoben werden, bevor sie Schaden anrichten.

Durch die Integration von Terrascan in Ihre Entwicklungsprozesse können Sie sicherstellen, dass die von Ihnen definierten Infrastrukturen nicht nur funktional, sondern auch sicher und konform mit geltenden Standards sind. Automatisierte Sicherheitsüberprüfungen werden zu einem festen Bestandteil des Entwicklungszyklus, was die Qualität und Sicherheit der bereitgestellten Ressourcen erhöht.

Die frühzeitige Identifizierung und Behebung von Sicherheitsrisiken ermöglicht es Ihnen, potenzielle Bedrohungen zu minimieren und eine robustere Infrastruktur zu gewährleisten. Dies fördert eine Kultur der "Security by Design", bei der Sicherheitsaspekte von Anfang an in die Entwicklungsprozesse integriert werden. Insgesamt trägt dies dazu bei, das Vertrauen in Ihre Systeme zu stärken, Compliance-Anforderungen zu erfüllen und die Betriebsabläufe zu optimieren.

Das CRYPTRON Security Team berät Sie gerne im Bereich Infrastructure as Code (IaC). Bei Fragen zu Infrastructure as Code (IaC) kontaktieren Sie uns.

Referenzen / Links:

- Terraform by HashiCorp

- GitHub - tenable/terrascan: Detect compliance and security violations across Infrastructure as Code

- Infrastructure as Code Security - OWASP Cheat Sheet Series

- What is infrastructure as code (IaC)? - Azure DevOps | Microsoft Learn

- Top 7 IaC Pitfalls - Risks, Challenges, Solutions (daily.dev)